Ustawiamy silne zabezpieczenie dostępu do telefonu

Pierwszym i absolutnie podstawowym krokiem w ochronie danych przechowywanych na smartfonie jest ustawienie odpowiedniego mechanizmu blokady ekranu. Wiele osób nadal korzysta z domyślnego wzoru, czterocyfrowego PIN-u albo w ogóle nie zabezpiecza telefonu, co w przypadku zgubienia lub kradzieży oznacza pełen dostęp do zawartości urządzenia – od kontaktów po aplikacje bankowe.

Najlepszym rozwiązaniem jest ustawienie sześciocyfrowego kodu PIN lub hasła alfanumerycznego. To proste działanie znacząco podnosi poziom ochrony, zwłaszcza jeśli telefon nie jest wyposażony w dodatkowe zabezpieczenia biometryczne lub są one czasowo wyłączone.

[powiazane]

Warto pamiętać, że odcisk palca i rozpoznawanie twarzy to wygodne uzupełnienia, ale nie powinny być jedyną formą zabezpieczenia. W niektórych sytuacjach, np. przy próbie odblokowania telefonu przez osoby trzecie, mechanizmy biometryczne mogą zostać wykorzystane bez waszej wiedzy. System zawsze powinien wymagać hasła lub PIN-u jako metody rezerwowej – i to właśnie ten element powinien być dobrze przemyślany.

W ustawieniach urządzenia warto też aktywować funkcję automatycznej blokady po określonym czasie bezczynności, najlepiej nie dłuższym niż 30 sekund. Dzięki temu nawet jeśli zostawicie telefon na chwilę bez nadzoru, nie będzie on przez długi czas pozostawał odblokowany.

Choć dla wielu użytkowników hasło czy PIN wydają się uciążliwe, to najprostszy i najszybszy sposób na realne zabezpieczenie danych przed niepowołanym dostępem – zarówno fizycznym, jak i zdalnym. To pierwsza linia obrony, która nie kosztuje nic, a może oszczędzić sporo nerwów.

Włączamy szyfrowanie danych

Nawet najlepszy kod PIN czy hasło nie ochroni waszych danych, jeśli osoba, która przejmie telefon, będzie w stanie wyjąć z niego pamięć i odczytać pliki za pomocą komputera. Dlatego równie istotne, jak zabezpieczenie dostępu do ekranu, jest upewnienie się, że wszystkie dane na urządzeniu są zaszyfrowane.

Szyfrowanie danych oznacza, że zawartość pamięci smartfona staje się niemożliwa do odczytania bez podania hasła lub kodu odblokowującego ekran. W praktyce nawet jeśli ktoś fizycznie ukradnie telefon i podłączy go do komputera, nie będzie w stanie niczego z niego odczytać – dane będą zaszyfrowane i zabezpieczone kluczem powiązanym z waszym kontem i metodą uwierzytelniania.

Większość współczesnych telefonów, zarówno z systemem Android, jak i iOS, domyślnie ma już włączone szyfrowanie. Dotyczy to zwłaszcza urządzeń z ostatnich kilku lat. Warto jednak sprawdzić to ręcznie w ustawieniach bezpieczeństwa lub pamięci masowej, szczególnie jeśli używacie starszego modelu lub sprzętu zakupionego z nieoficjalnego źródła.

Na Androidzie opcja ta może znajdować się w sekcji ustawień zabezpieczeń jako „szyfrowanie telefonu” lub „szyfrowanie urządzenia”. Na iPhone, jeśli ustawiony jest kod blokady, dane na urządzeniu są automatycznie szyfrowane.

Szyfrowanie nie wpływa na codzienne działanie telefonu – nie spowalnia systemu, nie zmienia sposobu korzystania z aplikacji, a jednocześnie daje bardzo wysoki poziom ochrony. To jedna z tych funkcji, którą warto mieć aktywną niezależnie od stylu korzystania ze smartfona.

Konfigurujemy usługę „znajdź mój telefon”

Utrata telefonu to nie tylko stres i strach o sprzęt, ale przede wszystkim o dane, które się na nim znajdują. Dlatego jednym z najważniejszych kroków zabezpieczających jest aktywacja usługi lokalizacyjnej, która pozwoli zlokalizować, zablokować lub zdalnie wyczyścić telefon w razie jego zgubienia lub kradzieży.

W przypadku urządzeń z Androidem funkcję tę zapewnia „Znajdź moje urządzenie”, która działa przez konto Google. Aby ją aktywować, należy zalogować się na urządzeniu na konto Google i upewnić się, że lokalizacja oraz usługa „Znajdź moje urządzenie” są włączone w ustawieniach zabezpieczeń. Po zalogowaniu się na stronie android.com/find możecie zdalnie zlokalizować telefon na mapie, wywołać dźwięk, zablokować go lub wyczyścić całą zawartość.

W przypadku iPhone’ów tę samą rolę pełni „Znajdź mój iPhone”, dostępna z poziomu konta Apple ID. Po aktywacji możecie z poziomu przeglądarki (icloud.com/find) lub innego urządzenia Apple podejrzeć lokalizację iPhone’a, oznaczyć go jako utracony, zablokować, a w razie potrzeby – usunąć wszystkie dane.

Kluczowe jest, aby skonfigurować te funkcje wcześniej, zanim dojdzie do jakiejkolwiek sytuacji awaryjnej. Wiele osób dowiaduje się o ich istnieniu dopiero wtedy, gdy jest już za późno.

Oprócz lokalizacji i blokady, te usługi pozwalają też zabezpieczyć telefon przed nieautoryzowanym resetem, co oznacza, że nawet jeśli ktoś spróbuje przywrócić ustawienia fabryczne, system i tak będzie wymagał danych logowania do oryginalnego konta.

Włączenie tej jednej opcji może przesądzić o tym, czy utracony telefon będzie tylko kosztowną stratą sprzętu, czy poważnym wyciekiem prywatnych danych.

Aktualizujemy system i aplikacje

Wielu użytkowników odkłada powiadomienia o aktualizacjach systemu z myślą, że są one nieistotne lub mogą pogorszyć działanie telefonu. W rzeczywistości jest odwrotnie – aktualizacje to jeden z najważniejszych elementów ochrony przed kradzieżą danych.

Producenci systemów operacyjnych regularnie publikują poprawki bezpieczeństwa, które usuwają znane luki wykorzystywane przez cyberprzestępców. Jeśli system lub aplikacja nie są aktualne, mogą zawierać błędy pozwalające na zdalne przejęcie kontroli nad urządzeniem, podsłuchiwanie, a nawet kradzież haseł czy danych z aplikacji bankowych.

Warto zadbać o to, by aktualizacje systemowe były instalowane automatycznie lub przynajmniej regularnie sprawdzane ręcznie. W ustawieniach telefonu można aktywować opcję automatycznego pobierania i instalowania aktualizacji – zarówno systemowych, jak i dla aplikacji zainstalowanych ze sklepu.

Dotyczy to także aplikacji z Google Play lub App Store. Wiele z nich korzysta z połączeń internetowych i przechowuje dane użytkownika – brak aktualizacji oznacza ryzyko, że dana aplikacja posiada niezałatane luki, które mogą zostać wykorzystane do ataku.

W praktyce, każde opóźnienie w aktualizacji to pozostawienie otwartych drzwi, z których może skorzystać nie tylko przypadek, ale i ktoś z konkretnym zamiarem przejęcia waszych danych. Regularne aktualizacje to szybki, bezpłatny i niezwykle skuteczny sposób na zwiększenie bezpieczeństwa smartfona.

Bezpieczeństwo smartfona jest kluczowe. Fot. HotGear

Uwaga na to, co instalujemy – i skąd

Choć sklep Google Play czy App Store wydają się bezpiecznym źródłem aplikacji, to właśnie tam najczęściej dochodzi do przypadków instalacji oprogramowania, które zbiera dane, działa w tle bez wiedzy użytkownika lub nadużywa uprawnień. Jeszcze większe ryzyko wiąże się z instalowaniem aplikacji z nieoficjalnych źródeł – tzw. plików APK, które mogą być zmodyfikowane i zawierać szkodliwe oprogramowanie.

Podstawowa zasada brzmi: instalujcie aplikacje tylko z oficjalnych sklepów, pochodzące od znanych, dobrze ocenianych deweloperów. Przed zainstalowaniem warto przeczytać recenzje, sprawdzić liczbę pobrań oraz przyjrzeć się uprawnieniom, o które aplikacja prosi. Jeśli prosta gra lub latarka chce dostępu do mikrofonu, kontaktów albo lokalizacji – to wyraźny sygnał ostrzegawczy.

Na Androidzie pomocne będzie włączenie funkcji Google Play Protect, która automatycznie skanuje zainstalowane aplikacje i ostrzega przed potencjalnie szkodliwym oprogramowaniem. W systemie iOS mechanizm weryfikacji działa w tle, ale równie ważne jest zachowanie ostrożności podczas nadawania uprawnień.

Dobrą praktyką jest regularne przeglądanie listy zainstalowanych aplikacji i cofanie zbędnych uprawnień – np. dostępu do kamery, mikrofonu czy pamięci. W wielu przypadkach aplikacja może działać poprawnie nawet bez pełnego dostępu do zasobów telefonu.

W skrócie: każda aplikacja to potencjalna furtka do waszych danych. Im bardziej świadomie podchodzicie do jej instalacji i konfiguracji, tym mniejsze ryzyko, że ktoś będzie mógł śledzić waszą aktywność, kraść dane logowania lub podsłuchiwać rozmowy.

Zabezpieczamy konta – nie tylko telefon

Ochrona smartfona nie kończy się na jego fizycznym zabezpieczeniu. W rzeczywistości to, co najbardziej wrażliwe, najczęściej jest powiązane z kontami online, które mogą być dostępne z wielu urządzeń. Dlatego jednym z kluczowych kroków jest odpowiednie zabezpieczenie kont – przede wszystkim konta Google lub Apple ID, które są powiązane z samym telefonem, ale również kont e-mail, bankowych, społecznościowych i zakupowych.

Pierwszy krok to używanie silnych, unikalnych haseł. Jedno hasło do wszystkiego to w praktyce najkrótsza droga do utraty wszystkiego. Hasła powinny składać się z dużych i małych liter, cyfr oraz znaków specjalnych. Unikajcie imion, dat urodzin czy prostych słów – nawet jeśli trudno je zapamiętać.

Dobrym rozwiązaniem jest korzystanie z menedżera haseł, który pozwala bezpiecznie przechowywać i automatycznie uzupełniać dane logowania. Wbudowane menedżery, takie jak te dostępne w Google Chrome, Apple iCloud Keychain czy aplikacje typu Bitwarden lub 1Password, są znacznie bezpieczniejsze niż zapisywanie haseł w notatniku lub w przeglądarce bez żadnej kontroli.

Niezależnie od tego, jakie hasło stosujecie, najskuteczniejszą metodą zabezpieczenia konta jest uwierzytelnianie dwuskładnikowe (2FA). W praktyce oznacza to, że logowanie wymaga nie tylko hasła, ale również dodatkowego potwierdzenia – np. kodu SMS, powiadomienia push lub tokena z aplikacji (takiej jak Google Authenticator, Microsoft Authenticator czy Authy). Nawet jeśli ktoś pozna wasze hasło, nie będzie mógł zalogować się bez drugiego składnika.

Warto też regularnie sprawdzać, z jakich urządzeń i lokalizacji logowano się na wasze konto, co pozwala szybko wykryć podejrzaną aktywność. Google i Apple oferują takie narzędzia w ustawieniach konta – wystarczy kilka kliknięć, by uzyskać pełen obraz aktywności.

Zabezpieczenie kont to często ostatnia linia obrony, kiedy telefon zostanie zgubiony, skradziony lub zhakowany. Jeśli konta są odpowiednio chronione, możecie szybko je zablokować, zdalnie wylogować się z urządzenia, a nawet wyczyścić jego pamięć. To właśnie dlatego warto traktować je z taką samą powagą, jak sam telefon.

Unikamy niepewnych sieci Wi-Fi i używamy VPN

Smartfon jest niemal cały czas połączony z internetem – w domu, w pracy, w kawiarni czy na lotnisku. W wielu z tych miejsc korzystamy z publicznych lub otwartych sieci Wi-Fi, nie zdając sobie sprawy, że to właśnie one mogą stać się furtką dla ataku na nasze dane.

Otwarta sieć Wi-Fi – taka, która nie wymaga hasła lub korzysta z ogólnodostępnego klucza – nie zapewnia żadnej gwarancji prywatności. Każdy, kto znajduje się w zasięgu, może przechwytywać ruch sieciowy innych użytkowników. W praktyce oznacza to możliwość odczytania haseł, danych logowania, treści wiadomości czy nawet przejęcia sesji przeglądarki.

Najbezpieczniej jest unikać korzystania z takich sieci wszędzie tam, gdzie w grę wchodzą wrażliwe dane, takie jak bankowość internetowa, logowanie do poczty czy zakupy online. Jeśli jednak musisz skorzystać z publicznej sieci, warto zadbać o dodatkową warstwę ochrony – VPN.

VPN, czyli wirtualna sieć prywatna, tworzy zaszyfrowane połączenie między twoim urządzeniem a internetem, ukrywając twoją aktywność przed osobami trzecimi. Dzięki temu nawet jeśli ktoś przechwyci dane w sieci Wi-Fi, zobaczy jedynie zaszyfrowany strumień informacji.

Na rynku dostępnych jest wiele usług VPN – zarówno darmowych, jak i płatnych. Wybierając dostawcę, warto zwrócić uwagę na politykę prywatności, lokalizację firmy (jurysdykcję), brak logów oraz jakość aplikacji. Unikajcie podejrzanie „darmowych” usług VPN bez żadnego limitu – często finansują się sprzedażą danych użytkowników.

Niektóre systemy, jak iOS i Android, pozwalają też na automatyczne uruchamianie VPN przy połączeniu z niezaufaną siecią, co znacznie ułatwia korzystanie z tej technologii bez konieczności każdorazowego uruchamiania aplikacji.

Podsumowując – łączenie się z internetem w miejscach publicznych bez żadnych zabezpieczeń to zaproszenie do kradzieży danych. Korzystając z VPN i wybierając bezpieczne sieci, można temu skutecznie zapobiec.

Usuwamy dane z telefonu przed sprzedażą lub oddaniem

Zdarza się, że zmieniając telefon, oddajemy stary komuś z rodziny, sprzedajemy go przez internet albo wrzucamy do szuflady „na później”. Problem pojawia się wtedy, gdy nie zadbamy wcześniej o właściwe wyczyszczenie danych, które mogą pozostać dostępne dla kolejnego użytkownika.

Największym błędem jest ograniczenie się do ręcznego usuwania aplikacji, zdjęć czy wiadomości. Tego typu działania nie usuwają danych trwale – informacje nadal można odzyskać za pomocą ogólnodostępnych narzędzi, a niektóre dane (jak konta czy synchronizacje) mogą działać w tle nawet po „czyszczeniu”.

Dlatego jedynym skutecznym sposobem jest pełne przywrócenie ustawień fabrycznych telefonu, co usuwa wszystkie dane użytkownika, ustawienia kont, aplikacje i zapisane hasła. W systemie Android tę funkcję znajdziecie w ustawieniach systemu pod opcją „Resetuj telefon” lub „Przywracanie ustawień fabrycznych”. W przypadku iPhone’a należy wejść w ustawienia, wybrać „Ogólne” → „Przenieś lub wyzeruj iPhone’a” i potwierdzić wymazanie zawartości.

-

Przed wyczyszczeniem danych warto również:

wylogować się z kont Google, Apple ID lub innych usług, - wyłączyć funkcje lokalizacji i zabezpieczeń, takie jak „Znajdź moje urządzenie” czy „Find My iPhone”,

- usunąć powiązania z innymi urządzeniami (np. smartwatchami, słuchawkami, samochodami).

Jeśli zamierzacie sprzedać telefon lub oddać go komuś nieznajomemu, możecie dodatkowo zaszyfrować dane przed resetem – nawet jeśli zostałyby odzyskane, będą bezużyteczne bez klucza deszyfrującego.

Pozostawienie aktywnego konta lub zapomnienie o resetowaniu to nie tylko ryzyko wycieku danych, ale też możliwość zdalnego zablokowania urządzenia przez nowego właściciela lub przypadkowe nadpisanie danych przez was samych.

Pamiętajcie – wyczyszczenie telefonu to ostatni krok, ale nie mniej istotny niż zabezpieczenia używane na co dzień. To on decyduje o tym, co dzieje się z waszymi danymi, kiedy już sami nie macie kontroli nad urządzeniem.

Podsumowanie

Smartfon to dziś centrum naszego życia – przechowuje dane finansowe, zdjęcia, wiadomości, konta, dokumenty, a często też dostęp do domu czy pracy. Nic dziwnego, że staje się celem nie tylko fizycznych kradzieży, ale też ataków cyfrowych. Dobra wiadomość jest taka, że zabezpieczenie telefonu przed utratą danych nie wymaga specjalistycznej wiedzy ani drogiego sprzętu – wystarczy świadomość i kilka dobrze ustawionych opcji.

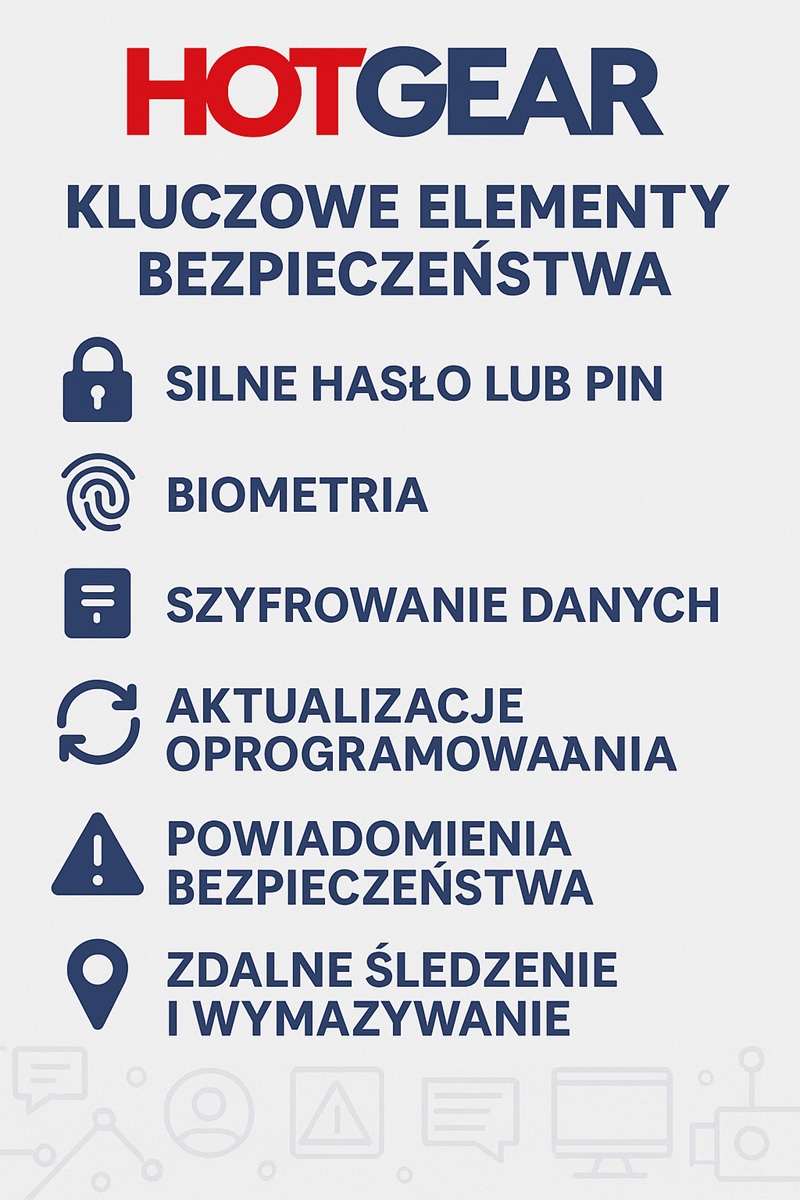

Silny PIN lub hasło, aktywna funkcja lokalizacji, aktualizacje systemu, ostrożność przy instalowaniu aplikacji i dwuetapowa weryfikacja kont – to zestaw podstawowych działań, które znacząco zmniejszają ryzyko utraty prywatności. Dodając do tego VPN i szyfrowanie danych, możecie być spokojni, że nawet w razie zgubienia czy kradzieży wasze dane nie trafią w niepowołane ręce.

Ochrona telefonu to nie fanaberia – to zdrowy nawyk. I im wcześniej go wyrobicie, tym większy spokój zyskacie każdego dnia.

Tomasz Sławiński